Mikrotik Bandwidth Test adalah salah satu fitur di Mikrotik yang bisa kita gunakan untuk mengukur besarnya kapasitas bandwidth perangkat Mikrotik. Intinya Mikrotik Bandwidth Test ini berfungsi untuk test bandwidth di Mikrotik.

Bandwidth test mikrotik dapat digunakan untuk mengukur throughput ke router MikroTik lain (baik kabel atau nirkabel), sehingga dapat diketahui berapa besar kapasitas bandwidth antar perangkat Mikrotik tersebut.

Cara Kerja Bandwidth Test Mikrotik

Mikrotik Bandwidth Test akan men-generate traffic yang kemudian akan dikirimkan ke perangkat lain melalui sebuah jalur koneksi. Proses ini biasa disebut dengan Bandwidth test. Sebuah proses Bandwidth test terdiri dari Bandwidth test server dan Bandwidth test client. Semua versi RouterOS Mikrotik bisa digunakan sebagai Bandwidth Test server maupun Bandwidth test client.

Selain dapat digunakan antar router Mikrotik, bandwidth test mikrotik ini juga bisa digunakan oleh PC/laptop untuk mengukur bandwidth ke mikrotik. Hal ini berguna ketika kita ingin mengetahui seberapa besar kapasitas bandwidth dari link yang digunakan dari client ke router Mikrotik.

Misalnya, digunakan pada jaringan RT/RW net untuk mengukur bandwidth dari pelanggan ke router Mikrotik menggunakan wifi, jadi kita tau apakah alokasi bandwidth yang sudah kita setting di mikrotik memang benar apa tidak. Jika hasil bandwidth test nya tidak sesuai dengan setingan, berarti perlu ada pengecekan lagi di setinggan atau ada masalah pada jaringan wireless nya.

Itu sedikit gambaran awal tentang Bandwidth Test Mikrotik. Selanjutnya akan kita bahas Cara Menggunakan Bandwidth Test Mikrotik. Bandwidth test mikrotik terdiri dari dua bagian, yaitu Bandwidth Test Server dan Bandwidth Test Client.

|

| Bandwidth Test Server dan Client di Mikrotik |

Bandwidth Test Server Mikrotik

Pada RouterOS Mikrotik, fitur Bandwidth test server ini dikenal dengan BTest Server. Kita bisa megakses menu nya dari Winbox pada menu Tools --> BTest Server, atau pada terminal di /tool btest server.

Settingan asli nya (default) menu BTest Server ini sudah aktif, dan bisa langsung digunakna. Jadi kita sudah tidak perlu lagi mengaktifkan fitur btest server nya kecuali sebelumnya sudah di non-aktifkan.

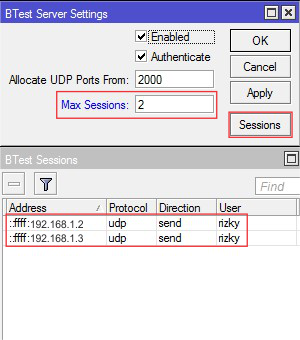

Kita juga bisa melakukan pengaturan sendiri pada Bandwidth Test Server Mikrotik tersebut. Pengaturan ini bisa dilakukan pada menu /tool btest server. Terdapat beberapa parameter yang bisa digunakan.

1. Enabled : digunakan untuk mengaktifkan bandwidth test server pada router. Jika posisi enabled=no (disable) atau tidak dicentang (uncheck) maka tidak bisa dilakukan bandwidth test terhadap router tersebut.

2. Authenticate : Sebagai pengatur pemberian autentikasi untuk Bandwidth test client.

- Authenticate:yes (check), untuk bisa melakukan bandwidth test, Bandwidth Test Client harus memasukkan username dan password sesuai dengan yang digunakan untuk melakukan remote config Router Btest Server.

- Authenticate:no (uncheck), Bandwidth Test Client tidak perlu memasukkan username dan password untuk melakukan bandwidth test.

3. Max session : digunakan untuk mengatur limitasi berapa Max session/koneksi bandwidth test yang berlangsung bersamaan.

Bandwidth Test Client Mikrotik

Untuk melakukan bandwidth test ke mikroik lain, disediakan tool Bandwidth Test Client pada Mikrotik. Kita bisa mengaksesnya pada menu Tools --> Bandwidth Test atau command pada terminal /tool bandwidth test

Pada bandwidth test client mikrotik ini ada beberapa parameter yang bisa kita atur dalam melakukan test bandwidth mikrotik.

1. Test To : digunakan untuk menunjuk alamat IP Router bandwidth test server.

2. Protocol : protocol yang akan digunakan dalam bandwidth test pada parameter protocol (tcp/udp)

3. Direction : digunakan untuk menentukan arah traffic. Terdapat 3 pilihan arah traffic yang akan digenerate :

- Upload (send)

- Download (receive)

- Upload dan download (both)

4. Local Tx Speed dan Remote Tx Speed : digunakan untuk menentukan kecepatan transfer saat bandwidth test. Satuan bps (bit per second).

5. Username dan password : Sesuaikan dengan pengaturan Router BTest Server. Jika pada Router Btest server parameter authenticate:yes maka masukkan username dan password yg digunakan untuk remote Router Mikrotik.

Cara Menggunakan Bandwidth Test Mikrotik

Untuk dapat menggunakan bandwidth test mikrotik, pastikan Mikrotik yang dijadikan sebagai btest server dan client nya sudah bisa berkomunikasi menggunakan ip address. Coba test ping dulu antar mikrotik nya, pastikan sudah bisa. Selanjutnya kita coba bandwidth test antar perangkat mikrotik.

Isikan parameter Test to dengan IP Address Btest Server, Pilih tipe protocol dan direction nya. Jangan lupa isikan username dan password Router Mikrotik lawan (BTest Server). Parameter Local Tx Speed dan Remote Tx Speed bisa diisi dengan berapa besar traffic yang akan digenerate untuk mengukur kapasitas Bandwidth nya.

Jika paremeter ini tidak diisi, maka bandwidth test akan generate traffic dengan kecepatan maksimal sesuai dengan nilai local dan Remote Tx speed link nya.

Sedangkan jika nilai keduanya tidak ditentukan maka router akan mencoba men-generate traffic sampai batas kemampuan perangkat atau maksimal traffic yang bisa dilewatkan pada link tersebut.

Berikut beberapa contoh hasil bandwidth test antar router Mikrotik dengan link 1000 Mbps (1Gbps)

Yang perlu diperhatikan pada penggunaan Bandwidth Test Mikrotik ini adalah bandwidth test ini memakan banyak resource, terutama resource CPU.

Menurut Wiki Mikrotik, Bandwidth test mikrotik ini menggunakan hanya satu core CPU, dan hasil test nya akan mencapai maksimal kalau resource CPU nya sudah mencapai 100%. Bisa dilihat pada gambar di atas, saya coba tes Router Mikrotik RB1100 via link 1Gbps. Hasil tes bandwidth nya hanya mencapai 818,7 Mbps, tidak sampai maksimal karena CPU load nya sudah mentok 100%.

Contoh lain saya coba pada Mikrotik CRS125-24-1S dengan link 1Gbps juga sama, namun pada gambar di atas CPU usage nya tidak sampai maksimal hanya mencapai 69%, tapi kenapa hasil test nya tidak sampai maksimal 1 Gbps?

Jawabannya karena router lawan resource CPU nya sudah mentok di 100%. Jadi hasil bandwidth test nya tidak maksimal. Perlu diingat bahwa tidak semua tipe Mikrotik mampu menghandle traffic generate 1Gbps, jadi perlu dicek juga resource CPU mikrotiknya ketika kita coba bandwidth test.

Oleh karena itu, disarankan agar tidak melakukan beberapa bandwidth test ke satu mikrotik bersamaan. Untuk membatasi berapa banyak session yang bisa digunakan untuk bandwidth test dalam waktu bersamaan kita bisa memanfaatkan parameter Max Session. Jika kita set max session=2 maka jumlah sesi/koneksi bandwidth test yang bisa berjalan bersamaan hanya 2 koneksi.

Bandwidth Test Mikrotik dari Client (PC/Laptop)

Selain bandwidth test antar perangkat Mikrotik, kita juga bisa melakukan bandwidth test langsung dari PC/laptop menggunakan aplikasi btest.exe yang bisa diunduh di laman download mikrotik.com. Silakan

download aplikasi btest.exe dulu, buka aplikasinya dan isikan parameter yang sama seperti ketika test antar router.

Contohnya, saya coba bandwidth test dari laptop ke Mikrotik RB 951UI-2HnD via link Wireless N 150 Mbps. Hasil test nya sebagai berikut :

Anda bisa coba cek bandwidth Mikrotik dengan skenario Anda sendiri. Bisa dicoba antar Mikrotik, atau jika mikroitk nya hanya ada satu, anda bisa gunakan PC/Laptop untuk melakukan bandwidth test ini.