|

| sumber gambar : kompas.com |

Jumat, 30 September 2016

DPRD Kabupaten Sidoarjo Diretas, Halaman Depan Tampilkan Japan Adult Video

Rabu, 28 September 2016

Hack Wifi WPA PSK

Pada kesempatan yang baik ini, saya akan kasih tips cara hack wifi di sekitar anda dengan menggunakan Jumpstart ,menggunakan software menurut saya adalah aplikasi yang paling mudah digunakan dan cepat bahakan menggunakan aplikasi ini wifi yang dilindungi WPA2 pun bisa tembus.

Namun hack wifi ini bukanlah perbuatan yang baik karena ini merupakan ilegal. Kalo ini perbuatan yang tidak baik dan ilegal mengapa kok dishare ? tujuan ngeshare cara hack wifi ini adalah hanya untuk sebatas pengetahuan cara hack wifi yang lebih cepat dan simpel.Anda bisa download softwarenya langsung dibawah ini

Software / aplikasi hack wifi yang dibutuhkan ada 3

- WinPcap ( untuk mendapatkan PIN dari wifi yang akan di hack)

- Jump Start (Untuk mencocokkan PIN dengan kode algoritma dalam tool ini)

- Dumpper (Software yang digunakan)

Semoga Bermanfaat :D

Dikutip dari :

http://www.tkj-unsur.ga/2016/01/wifi-hacker.html <Angga Mahendra>

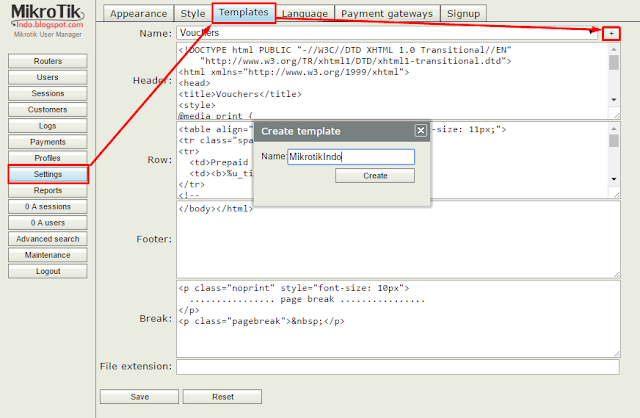

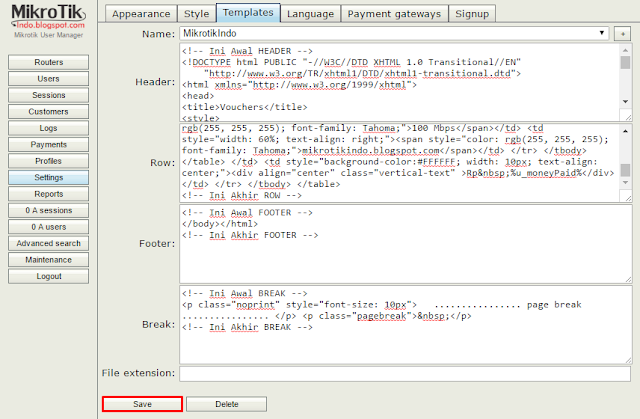

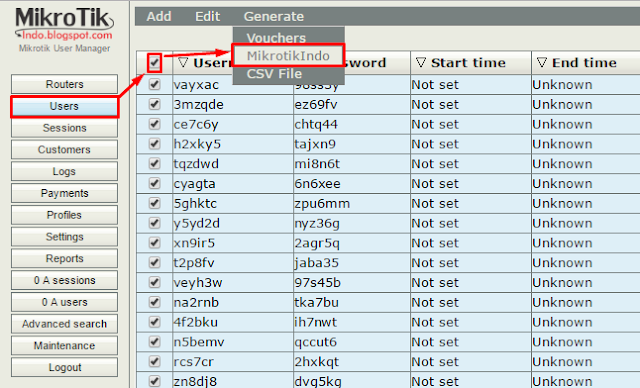

Cara Mengganti Template Voucher Hotspot Mikrotik

<!-- Ini Awal HEADER -->

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN"

"http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd">

<html xmlns="http://www.w3.org/1999/xhtml">

<head>

<title>Vouchers</title>

<style>

@media print {

.noprint {

display: none;

}

.pagebreak {

page-break-after: always;

}

}

body

{

padding: 0;

margin:0;

min-width: 700px;

color: #303F50;

font-size: 10px;

font-family: Arial, 'Arial Unicode MS', Helvetica, Sans-Serif;

line-height: 85%;

}

.mikrotikindo table, table.mikrotikindo

{

border-collapse: collapse;

margin: 2px;

}

.mikrotikindo th, .mikrotikindo td

{

padding: 2px;

border: solid 1px #2B78C5;

vertical-align: top;

text-align: center;

}

.vertical-text {

transform: rotate(90deg);

padding: 4px;

float: right;

font-size: 15px;

margin-top: 8px;

width: 10px;

color: #2B78C5;

}

</style>

</head>

<body>

<!-- Ini Akhir HEADER -->

<!-- Ini Awal ROW -->

<table class="mikrotikindo" style=" display: inline-block; background-color:#2B78C5; border-top-width: 0px; border-right-width: 0px; border-bottom-width: 0px; border-left-width: 0px; border-style: initial; border-color: initial; width: 200px; height:120px;"> <tbody> <tr> <td style="width: 190px; text-align: center;"><span style="font-weight: bold; color: rgb(255, 255, 255); font-size: 11px; font-family: Tahoma;">MikrotikIndo</span><br> <table class="mikrotikindo" style="background-color:#FFF8DC; border-top-width: 0px; border-right-width: 0px; border-bottom-width: 0px; border-left-width: 0px; border-style: initial; border-color: initial; width: 100%; margin-right: auto; margin-left: auto;"> <tbody> <tr> <td style="width: 50%; text-align: center;">Paket</td> <td style="width: 50%; text-align: center;">%u_actualProfileName%</td> </tr> <tr> <td style="width: 50%; text-align: center;">Data limit</td> <td style="width: 50%; text-align: center;">%u_limitDownload%</td> </tr> <tr> <td style="width: 50%; text-align: center;">Time Limit</td> <td style="width: 50%; text-align: center;">%u_limitUptime%</td> </tr> <tr> <td style="width: 50%; text-align: center;">Validity</td> <td style="width: 50%; text-align: center;">%u_timeLeft%</td> </tr> </tbody> </table> <table class="mikrotikindo" style="border-top-width: 0px; border-right-width: 0px; border-bottom-width: 0px; border-left-width: 0px; border-style: initial; border-color: initial; width: 100%; margin-right: auto; margin-left: auto;"> <tbody> <tr> <td style="width: 50%; text-align: center;"><span style="color: rgb(255, 255, 255); font-family: Tahoma;">Username</span></td> <td style="width: 50%; text-align: center;"><span style="color: rgb(255, 255, 255); font-family: Tahoma;">Password</span></td> </tr> <tr> <td style="background-color:#FFFFFF; width: 50%; text-align: center;"><span style="color: rgb(163, 180, 200); font-family: Tahoma;">%u_username%</span></td> <td style="background-color:#FFFFFF; width: 50%; text-align: center;"><span style="color: rgb(163, 180, 200); font-family: Tahoma;">%u_password%</span></td> </tr> </tbody> </table> <table class="mikrotikindo" style="border-top-width: 0px; border-right-width: 0px; border-bottom-width: 0px; border-left-width: 0px; border-style: initial; border-color: initial; width: 100%; margin-right: auto; margin-left: auto;"> <tbody> <tr> <td style="width: 40%; text-align: left;"><span style="color: rgb(255, 255, 255); font-family: Tahoma;">100 Mbps</span></td> <td style="width: 60%; text-align: right;"><span style="color: rgb(255, 255, 255); font-family: Tahoma;">mikrotikindo.blogspot.com</span></td> </tr> </tbody> </table> </td> <td style="background-color:#FFFFFF; width: 10px; text-align: center;"><div align="center" class="vertical-text" >Rp %u_moneyPaid%</div></td> </tr> </tbody> </table>

<!-- Ini Akhir ROW -->

<!-- Ini Awal FOOTER -->

</body></html>

<!-- Ini Akhir FOOTER -->

<!-- Ini Awal BREAK -->

<p class="noprint" style="font-size: 10px"> ................ page break ................ </p> <p class="pagebreak"> </p>

<!-- Ini Akhir BREAK -->

Selasa, 27 September 2016

Tak Terima Situs Daerahnya di "Bantai", Seorang Pemuda Rencanakan Serangan Balasan

Minggu, 25 September 2016

Cara Mudah Memindahkan Konfigurasi Mikrotik ke Perangkat Mikrotik Lain

|

| Restore konfigurasi dari RB1100 ke CCR-1016 mentok di status Starting Services |

Bagaimana Cara Memindahkan Konfigurasi Mikrotik ke Perangkat Mikrotik Lain yang beda tipe?

Yang perlu diperhatikan saat export konfigurasi ini adalah, pastikan versi RouterOS antar Mikrotik sama. Misal RB1100 saya pakai ROS versi 6.37, pada CCR-1016 nya juga gunakan ROS versi 6.37. Hal ini diperlukan untuk mengurangi kemungkinan terjadinya error pada proses export/import konfigurasi.

Sabtu, 24 September 2016

Lokomedia (SQL Injection) + Auto Scan Admin Login + Auto Crack Password

Biar ga pusing-pusing, ini tools gua buat supaya lebih mudah aja hehehe

Oke Langsung aja ini dia penampakan tools nya: [ CLI ]

Cara Pake: [CLI]

- Masukan file lokomedia.php dan target.txt nya kedalam 1 folder yang sama.

- format target di dalam file target.txt

- bukalah cmd (install xampp terlebih dahulu jika kalian menggunakan OS Windows).

http://target.com/

http://target2.com/

http://target3.com/

http://target4.com/

jalankan command berikut: php lokomedia.php target.txt

Cara Pake: [Web Based]

- upload script ke hosting/shell kalian.

- buka file exploiter tersebut ( web.com/lokomedia.php )

- masukan targetnya

http://target.com/

http://target2.com/

http://target3.com/

http://target4.com/

LINK [ CLI ] -> http://pastebin.com/sPpJRjCZ

LINK [ Web Based ] -> http://pastebin.com/0STXanAx

mudah bukan? hehehe.

Oke Sekian dulu, selamat malamm ^^

Situs Portal Radio Republik Indonesia Diretas Hacker

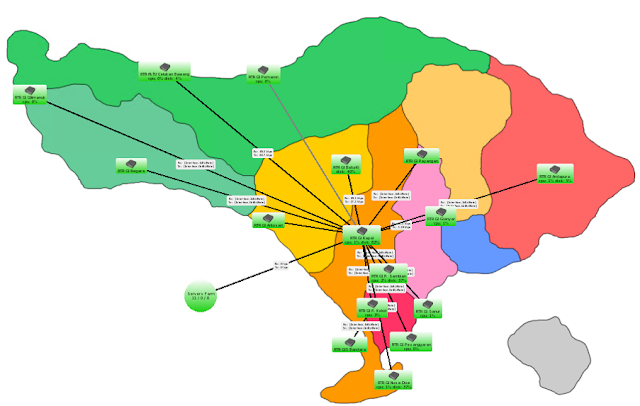

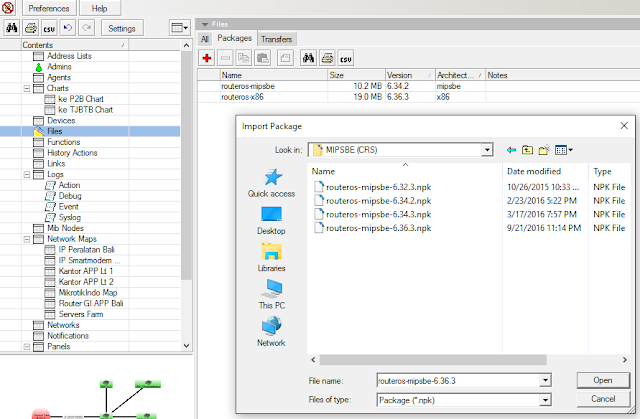

Cara Upgrade Mikrotik Masal (Mass Upgrade) Menggunakan The Dude

Masa iya harus upgrade satu per satu? Capek deh... :D

|

| Network Map Bali pada Aplikasi The Dude Network Monitor |

|

| Contoh Network Map The Dude |

|

| Pastikan Data login Mikrotik sudah benar dan opsi RouterOS di centang |

|

| Cek Status pada Perangkat yang akan di Upgrade |

- Jika muncul tanda silang merah dan Status failed, berarti perangkat tersebut tidak bisa diakses oleh The Dude (tidak bisa di ping).

- Jika muncul tanda minus biru dan Status auth failed, berarti perangkat bisa diakses tetapi data login salah.

- Jika muncul tanda Centang biru dan Status ok, berarti data sudah benar dan tidak ada masalah

|

| Upload RouterOS Package (file .npk) pada The Dude |

|

| Eksekusi Upgrade Mikrotik secara Masal pada The Dude |

|

| Hasil Upgrade Masal Mikrotik pada The Dude |

IPB Jadi Korban Peretasan Lagi, Kali ini Hacker Pasang Gambar "Laknat" Boku no Pico

Selasa, 20 September 2016

Pelaku Peretasan ID-SIRTII Kembali Beraksi, Kali ini Subdomain Portal Berita Detik Tumbang

Subdomain Situs Chatting 3D IMVU Diretas Hacker Indonesia

Senin, 19 September 2016

PhantomGhost Kembali Beraksi, 615 Webiste Diretas

http://pastebin.com/sH2BJyWM

https://ghostbin.com/paste/w22mhDi webiste yang telah di retas, ia menulisakn pesan singkat yang berisi

Dari berbagai sumber yang kami dapatkan, sekarang PhantomGhost sedang gempar melakukan pembelaan terhadap Kashmir dan Palestina.PhantomGhost was Here . . 4prili666h05T - BlackBurn - Mr.Aljabar - Mr.3RR0R - gekikara404 - Mr.DeFroz - KidSZonk - LeoHaxor404 -MR.WWW - FrozenBear404 - BabyGhost - 0x1958 - Alfarizi_404 - ./Liquid.Viruz - s4bun - ML7C - Mr.69pXx - ./Dork.tersakiti - Exect1337 - D4RKNE55

Silent like phantom . . invisible like ghost ... mass killer like evil!!!

Sabtu, 17 September 2016

Bypassing Connection Reset while Uploading Shell on OJS Xploit

daripada pacaran :v mending kesini gannn :p

Oke gausah banyak bacot , kita langsung aja ke tutorial :D

Sesuai judul postingan ini, kalian para defacer khususnya para OJS (Open Journal System) Hunter pasti pernah ngalamin hal ini kan?

Disini gua akan bahas tutorial bypassnya gann :D

Simak Baik-baik :D

1. Siapin Live Target kalian, disini gua udah dapet Live Targetnya dan siap-siap untuk upload shell (.phtml) ekstensinya.

Lalu disini gua lansung upload aja shell nya....

Tapi, liat apa yang terjadi setelah gua upload! .........

BOOM~ wwkkwkw ternyata, Connection Reset. gua kira ini emang koneksi gua awalnya yang agak ngadat (padahal koneksi lancar)

Nahh, iseng" gua nyoba (karena gua ga cek-cek google dulu pas pgn cari bypass cara upload shellnya) . Disini gua coba bypass dengan tamper data.

Dan ........

Akhirnya berhasil gannnn.

2. Step ke 2, kita mulai tutor bypass nya.

=> Siapin Shell kalian dengan ekstensi .cer (contoh: shell_kalian.cer)

=> Aktifkan Add-Ons "Tamper Data" nya dengan Klik "Start Tamper".

=> Klik "Upload"" untuk upload shell kalian.

Nah, dibagian ini, kalian akan melihat "pop-up window" dari Tamper Datanya, Klik "Tamper".

=> Setelah itu, kalian akan melihat Pop-up Request Parameter, dan Post Parameter dari Tamper datanya.

pada bagian ini, kalian lihat pada bagian box di kanan (post parameter), cari lah nama file kalian disana dan edit lah bagian itu menjadi (shell_kalian.cer.phtml)

=> Lalu, Klik "OK".

=> Dan....... BOOM !!!!! Lihat ? Sukses Terupload dengan eksetensi .phtml, padahal jika kita upload polosan tanpa bypass , ektensi .phtml akan menghasilkan "Connection Reset" seperti pada awal masalah kita :D.

3. Selanjutnya, untuk menemukan Shell Backdoor Kalian, IndoXploit sudah Menyiapkan Tools untuk memudahkan kalian mencari Shell Backdoor yang kalian upload Khusus untuk exploit OJS ini.

LINK TOOLS: http://pastebin.com/r4k1cPs8

=> Jalankan di Terminal/CMD

usage: php namafile.php http://target-ojs.com/ nama-shell-kalian.phtml

Tunggu dan Lihat Hasilnyaa....... :D

Okee sekian dulu gaysss, semoga tutornya bermanfaat :D

Silakan Sumber jika ingin copas :D

Tutorial by: Mr. Error 404

Greetz: IndoXploit - Sanjungan Jiwa

Jumat, 16 September 2016

Subdomain kemdikbud Diretas Korban Razia Rambut

Situs IPB Kembali Diretas, Kali Ini Defacer Pasang Gambar Gasai Yuno

Hacker Retas Situs Pengadilan Agama Bitung dan Tinggalkan Kata Kata Bijak

Selasa, 13 September 2016

Magento Bot with Bing Dorker

Sorry baru ini gua posting lagi di karenakan sekarang udah jarang dpt exploit" fresh wkwkwkk dan bingung juga mau bikin tutor apa. :v

Okee gausah panjang lebar, dalam kesempatan kali ini gua pgn share sebuah tools untuk para Logger yang doyan mainan magento buat cari cc dll :v.

Ini dia penampakan toolsnya:

Tools ini sudah dibuat sedimikian rupa dan pastinya enak dipake :v aman gaada logger karena gua share secara [open source] :).

Dalam tools ini, gua menggabungkan beberapa tools sekaligus + membuatnya semakin mudah dengan memakai Bing Dorker. ( duduk tenang aja gannn, masukin dork -> tunggu mangsa hehehehe :D ).

fitur:

- Magento Add Admin Xploit

=> detect filesystem

=> detect downloader+permission

=> get info average order,lifetime sales,quantity order

=> get info total customers

=> get info installed packages.

- Magento Webforms Xploit

Link-> http://pastebin.com/aGh7w1Ub

*NB: usage: php namafile.php 'bing_dorker'

*NB: php magento.php '"/customer/account/login" site:it'

*NB: $shell = "id.php"; // ganti id.php dengan shell kalian yang berada dalam 1 Folder dengan tools ini *NB: INGET DISINI KITA PAKE DORK BING, BUKAN GOOGLE DORK!!!

dalam tools ini, result target yang berhasil di exploit tidak otomatis tersimpan dalam sebuah file.txt, jadi kalian harus cek 1 1 target kalian yang berhasil di exploit di Terminal/CMD nya langsung. ( maaf gan, ga kepikiran , keburu di publish wkwkw )

Oke sekian duluuu,

Thanks to: Mr. Magnom ( for bing dorker )

Greetz: IndoXploit - Sanjungan Jiwa - Jloyal - Jancok Sec - Res7ock Crew

Minggu, 11 September 2016

Defacer Galau Retas Situs Kabupaten Ciamis Beserta 35 Subdomainnya

- ciamiskab.go.id

- dinaspertaniantp.ciamiskab.go.id

- bplh.ciamiskab.go.id

- jdih.ciamiskab.go.id

- kecamatan-banjaranyar.ciamiskab.go.id

- kecamatan-banjarsari.ciamiskab.go.id

- kecamatan-baregbeg.ciamiskab.go.id

- kecamatan-ciamis.ciamiskab.go.id

- kecamatan-cihaurbeuti.ciamiskab.go.id

- kecamatan-cidolog.ciamiskab.go.id

- kecamatan-cijeungjing.ciamiskab.go.id

- kecamatan-cikoneng.ciamiskab.go.id

- kecamatan-cimaragas.ciamiskab.go.id

- kecamatan-cipaku.ciamiskab.go.id

- kecamatan-cisaga.ciamiskab.go.id

- kecamatan-jatinagara.ciamiskab.go.id

- kecamatan-kawali.ciamiskab.go.id

- kecamatan-lakbok.ciamiskab.go.id

- kecamatan-lumbung.ciamiskab.go.id

- kecamatan-pamarican.ciamiskab.go.id

- kecamatan-panawangan.ciamiskab.go.id

- kecamatan-panjalu.ciamiskab.go.id

- kecamatan-purwadadi.ciamiskab.go.id

- kecamatan-rajadesa.ciamiskab.go.id

- kecamatan-rancah.ciamiskab.go.id

- kecamatan-sadananya.ciamiskab.go.id

- kecamatan-sindangkasih.ciamiskab.go.id

- kecamatan-sukadana.ciamiskab.go.id

- kecamatan-sukamantri.ciamiskab.go.id

- kecamatan-tambaksari.ciamiskab.go.id

- kelurahan-benteng.ciamiskab.go.id

- kelurahan-ciamis.ciamiskab.go.id

- kelurahan-cigembor.ciamiskab.go.id

- kelurahan-kertasari.ciamiskab.go.id

- kelurahan-maleber.ciamiskab.go.id

- kelurahan-sindangrasa.ciamiskab.go.id

Sabtu, 10 September 2016

Hacker Indonesia Retas Situs Konami Gaming

Kamis, 08 September 2016

Hacker Retas 64 Subdomain Situs Kabupaten Lampung Timur

Popular Posts

-

Pagi ini LinuxSec kembali mengabarkan kasus peretasan situs dalam negeri. Sekitar sejam yang lalu forum komunitas BackBox Linux Indonesia di...

-

Google Dorks: Find Already Uploaded Backdoored c99 Shells. So today we will talk about How to find c99 Shells from google dorks. People alwa...

-

Most of the peoples want to know what their kids are doing on CellPhone. So in this article i will mention you some of the features of Spy P...

-

How to hack WebCam using Metasploit(Kali Linux/ Backtrack) { How to Hack WebCam using Metasploit(Kali Linux/ Backtrack) . So today we are go...

-

Kode Produk pada Mikrotik memiliki arti tersendiri. Kadang kita tidak paham mengenai apa maksud dari arti nama kode produk pada Mikrotik. Pa...

-

Hello Readers, Today Im going to share a amazing PHP tool with you. This is one of the advanced tool of website crashing known as PHP Dos At...

-

Well, many of us are aware about phishing and many other different ways of hacking. Here, i am posting an interesting way to hack any . This...

-

Pada Hotspot Mikrotik , user yang konek ke WiFi Hotspot akan diarahkan ke halaman login Mikrotik. Alamat dari halaman login mikrotik ini bia...

-

What are Different types of Cookies And their Uses : Today we will discuss about What are Different types of Cookies (HTTP) And their Uses...

-

Hello Reader! Today Im going to show you how to exploit PHPmyAdmin with google Dorks. You dont nedd to do any thing no login nothing just pu...

Select Category

Arsip Blog

-

▼

2016

(381)

-

▼

September

(34)

- Klarifikasi PT. Transito :Videotron yang Tayangkan...

- DPRD Kabupaten Sidoarjo Diretas, Halaman Depan Tam...

- Hack Wifi WPA PSK

- Cara Mengganti Template Voucher Hotspot Mikrotik

- Tak Terima Situs Daerahnya di "Bantai", Seorang Pe...

- Cara Mudah Memindahkan Konfigurasi Mikrotik ke Per...

- Lokomedia (SQL Injection) + Auto Scan Admin Login ...

- Situs Portal Radio Republik Indonesia Diretas Hacker

- Cara Upgrade Mikrotik Masal (Mass Upgrade) Menggun...

- IPB Jadi Korban Peretasan Lagi, Kali ini Hacker Pa...

- Pelaku Peretasan ID-SIRTII Kembali Beraksi, Kali i...

- Subdomain Situs Chatting 3D IMVU Diretas Hacker In...

- PhantomGhost Kembali Beraksi, 615 Webiste Diretas

- Bypassing Connection Reset while Uploading Shell o...

- Subdomain kemdikbud Diretas Korban Razia Rambut

- Situs IPB Kembali Diretas, Kali Ini Defacer Pasang...

- Hacker Retas Situs Pengadilan Agama Bitung dan Tin...

- Magento Bot with Bing Dorker

- Defacer Galau Retas Situs Kabupaten Ciamis Beserta...

- Hacker Indonesia Retas Situs Konami Gaming

- Hacker Retas 64 Subdomain Situs Kabupaten Lampung ...

- Cara Install Microsoft Office Visio 2007

- Tutorial aplikasi penambah follower twitter

- Tools Hacker Simple

- Pengertian Wirausaha , Contoh Kesuksesan Seorang W...

- Situs TelkomCare Diretas Hacker

- Full Bot Deface Website

- Tutorial Injeksi CMS Formulasi dengan $_post SQLI

- Situs Vendor Game Konami Diretas Hacker

- IT ( Information Technology )

- Download Camtasia Studio 8 Free ( RECORD ) Work AL...

- Tutorial Menggunakan Hublaa Followers Facebook

- Perbedaan Antara The Real Master Dan Fake Master

- Tutorial Upload Shell Deface Menggunakan Tamper Data

-

▼

September

(34)