Tutorial Mikrotik kali ini Saya akan bahas tentang Port Forwarding pada Mikrotik. Ada yang tau apa itu Port Forwarding?

Pengertian Port Forwarding

Port Forwarding adalah salah satu fitur pada Router yang menggunakan fungsi NAT (Network Access Translation) yang mengalihkan (redirect) permintaan komunikasi dari salah satu IP Address atau Port tertentu yang melewati firewall Router dan dialihkan ke IP Address lain dan port lain/sama.

Mudeng ga?

Gampangan nya gini gan. Saya punya Router Mikrotik yang melayani Client dimana client tersebut mempunyai beberapa aplikasi yang mau saya gunakan yaitu http, Remote Desktop Protocol (RDP) dan VNC. Sementara client tersebut IP nya berada di bawah NAT yang berarti tidak dapat diakses dari luar Router.

IP Mikrotik : 10.6.51.114

IP Client : 192.168.1.254

Saya ingin mengakses web server di client 192.168.1.254 dari PC lain di network 10.6.51.0/24. Karena client di NAT maka PC dari network 10.6.51.0/24 tidak bisa ping apalagi akses ke client. Topologi nya seperti gambar di atas.

Nah untuk bisa mengakses aplikasi di client, maka di Mikrotik perlu diseting port forwarding dimana, Mikrotik akan mem-forward port HTTP, RDP, dan VNC ke client. Sehingga nantinya IP client akan diwakili oleh IP Mikrotik.

Atau lebih gampangnya gini, saya punya Web Server di jaringan lokal (intranet) dan saya ingin Server tersebut bisa diakses dari Internet. Maka saya harus mem-forward port 80 di Router ke port 80 di Server saya, supaya ketika orang-orang mengakses IP Router langsung diarahkan ke Web Server nya.

Oke, cukup ya penjelasannya.

Maksud dan Tujuan

Mengakses aplikasi di Client yang menggunakan Port HTTP (80), RDP (3389), VNC (5900) dari network lain diluar NAT.

Cara dan Metode

Menggunakan salah satu aplikasi NAT yaitu DST-NAT untuk Port Forwarding port 80, 3389, dan 5900 di Mikrotik.

Tutorial Mikrotik Port Forwarding

Berikut adalah Tutorial Port Forwarding Mikrotik untuk Akses Web (HTTP), Remote Desktop (RDP) & VNC.

1. Pastikan Mikrtoik sudah dapat terkoneksi ke jaringan LAN (Intranet) dan WAN (Internet).

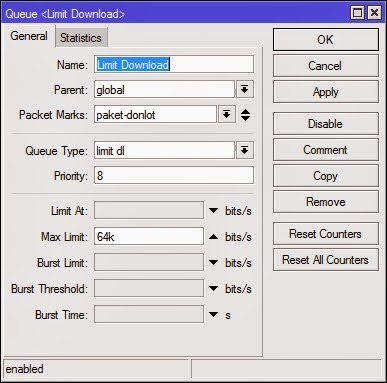

2. Untuk konfigurasi Port Forwarding Web (HTTP port 80) berikut seting nya :

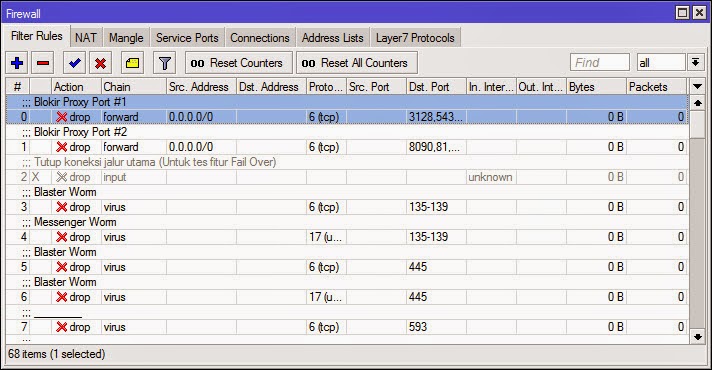

- Pada Winbox Masuk ke menu IP --> Firewall --> NAT --> Add Rule :

=> Tab General

- Chain : dstnat

- Dst. Address : 10.6.51.114 (IP Address Mikrotik)

- Protocol : tcp

- Dst. Port : 80

=> Tab Action

- Action : dst-nat

- To Addresses : 192.168.1.254 (IP PC Client)

- To Ports : 80

Atau bisa pakai code berikut di terminal :

/ip firewall nat

add action=dst-nat chain=dstnat comment="Forward HTTP Connection" \

dst-address=10.6.51.114 dst-port=80 protocol=tcp to-addresses=\

192.168.1.254 to-ports=80

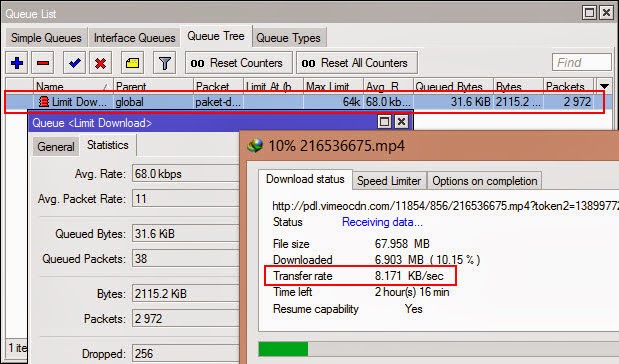

Namun jika mengaktifkan fitur ini, maka halaman webfig Mikrotik tidak dapat diakses, karena port service webfig di-forward ke client. Seperti pada gambar berikut ini :

Nah untuk mengatasi hal ini, bisa ganti port 80 webfig ke port lain, misal port 88.

Masuk ke menu IP --> Services --> www --> ganti port ke 88.

Untuk mengakses nya, pada web browser masukkan ipaddress:88.

3. Untuk konfigurasi Port Forwarding Remote Desktop Protocol (RDP) menggunakan port tcp 3389. Seting nya seperti berikut :

/ip firewall nat

add action=dst-nat chain=dstnat comment="Forward RDP Connection" dst-address=\

10.6.51.114 protocol=rdp to-addresses=192.168.1.254

4. Selanjutnya konfigurasi port forwarding VNC. Port Default RealVNC adalah tcp 5900.

/ip firewall nat

add action=dst-nat chain=dstnat comment="Forward VNC Connection" dst-address=\

10.6.51.114 dst-port=5900 protocol=tcp to-addresses=192.168.1.254 \

to-ports=5900

5. Seting port forwarding sudah selesai. Silakan dicoba untuk mengakses HTTP, RDP, dan VNC nya.

Contoh hasil Port Forwarding HTTP, RDP, dan VNC beserta tutorial Port Forwarding Mikrotik selengkapnya silakan lihat di Video Tutorial Mikrotik ini :