Bagaimana cara upgrade/update RouterOS Mikrotik ke versi terbaru? Pertanyaan ini akan kita bahas pada artikel kali ini. Untuk melakukan upgrade versi RouterOS Mikrotik dapat dilakukan dengan beberapa cara, mulai dari cara manual hingga semi otomatis.

Cara Upgrade Mikrotik RouterOS secara manual sudah pernah saya bahas pada artikel berikut ini :

Untuk cara upgrade mikrotik secara semi otomatis, akan kita bahas pada artikel ini.

Namun sebelumnya, pastikan dulu Perangkat Mikrotik Anda sudah bisa konek ke Internet. Karena kita butuh akses internet untuk download Paket RouterOS terbaru langsung ke Mikrotik nya. Silakan baca artikel berikut :

Cara Mengkoneksikan Mikrotik ke Internet

Namun sebelumnya, pastikan dulu Perangkat Mikrotik Anda sudah bisa konek ke Internet. Karena kita butuh akses internet untuk download Paket RouterOS terbaru langsung ke Mikrotik nya. Silakan baca artikel berikut :

Cara Mengkoneksikan Mikrotik ke Internet

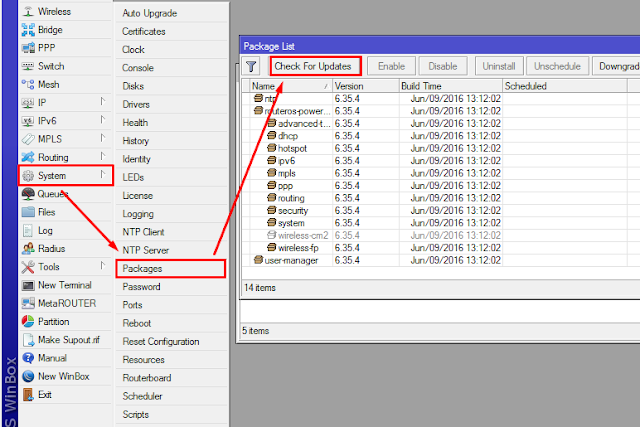

Cara melakukan update/upgrade Mikrotik RouterOS secara semi otomatis sangatlah mudah. Hal ini bisa kita lakukan via Winbox Mikrotik dengan mengakses menu System --> Packages.

Akan muncul tampilan paket RouterOS yang digunakan beserta versi nya. Kemudian klik Check For Updates.

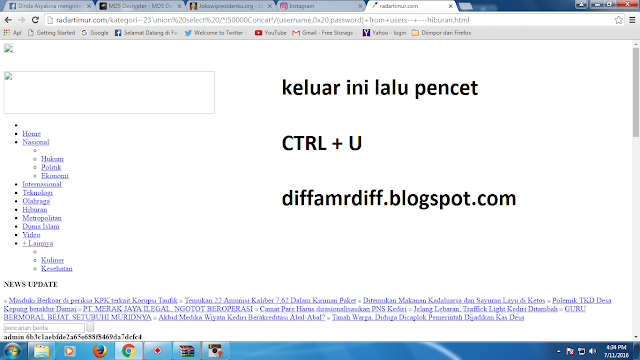

Cek pada kolom Installed Version dan Latest Version apakah ada perbedaan versi.

Jika ada silakan klik Download & Install.

Tunggu hingga proses download selesai. Selanjutnya Mikrotik akan melakukan upgrade secara otomatis dan reboot otomatis. Setelah reboot, pastikan paket upgrade nya sudah terinstall semua.

Oke, demikianlah Cara Update/Upgrade Mikrotik RouterOS Semi Otomatis via Winbox. Silakan dicoba dan semoga bermanfaat :)