Upgrade Mikrotik ke versi RouterOS terbaru merupakan hal yang cukup penting, karena dengan melakukan upgrade Mikrotik itu, ada banyak manfaat yang akan kita terima. Pada versi RouterOS terbaru terdapat beberapa perbaikan (fix) dan kadang ada juga penambahan fitur yang tidak ada pada versi ROS sebelumnya.

Untuk bisa melakukan upgrade versi RouterOS ke versi terbaru pada Mikrotik Anda, silakan baca Tutorial Mikrotik sebelumnya :

Kalau Mikrotik yang kita ingin upgrade hanya 1 atau 2 biji mah gampang aja ya. Gimana kalau Mikrotik yang ingin di upgrade ada puluhan dan lokasi nya berjauhan?

Masa iya harus upgrade satu per satu? Capek deh... :D

Nah, pada

Tutorial Mikrotik Indonesia kali ini akan kita bahas

Cara Upgrade Mikrotik secara Masal (Mass Upgrade) Menggunakan The Dude Network Monitor.

|

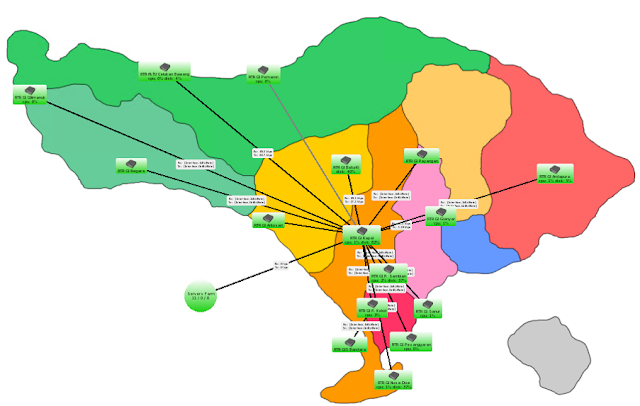

| Network Map Bali pada Aplikasi The Dude Network Monitor |

Sudah tau The Dude kan? Kalau belum, baca dulu Artikel disini ya :

Jadi sebelum mulai, pastikan perangkat Mikrotik Anda sudah dimasukkan ke Network Map di Aplikasi The Dude ini ya.

|

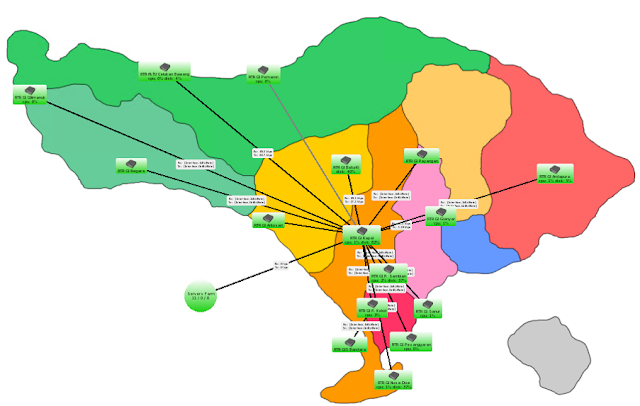

| Contoh Network Map The Dude |

Contoh nya seperti Gambar di atas, dan caranya bisa baca artikel di link sebelumnya.

Setelah Network Map dibuat, perangkat Mikrotik Anda sudah bisa Anda monitor melalui Aplikasi The Dude ini. Kemudian kita akan coba manfaatkan salah satu fitur dari The Dude, yaitu Mass Upgrade untuk melakukan Upgrade/Update Massal Mikrotik RouterOS.

Sebelumnya, pastikan dulu Mikrotik yang Anda masukkan ke Network Map sudah bisa di remote langsung dari The Dude. Caranya, dobel klik perangkat nya di network map, pastikan Username dan Password sudah diisi dengan benar, dan opsi RouterOS di centang.

|

| Pastikan Data login Mikrotik sudah benar dan opsi RouterOS di centang |

Untuk memeriksa apakah data login Mikrotik nya sudah benar, silakan masuk ke menu Devices --> Masuk ke Tab RouterOS --> Device. Lihat pada kolom Status :

|

| Cek Status pada Perangkat yang akan di Upgrade |

- Jika muncul tanda silang merah dan Status failed, berarti perangkat tersebut tidak bisa diakses oleh The Dude (tidak bisa di ping).

- Jika muncul tanda minus biru dan Status auth failed, berarti perangkat bisa diakses tetapi data login salah.

- Jika muncul tanda Centang biru dan Status ok, berarti data sudah benar dan tidak ada masalah

Jadi, pastikan perangkat nya centang biru dan status ok ya.

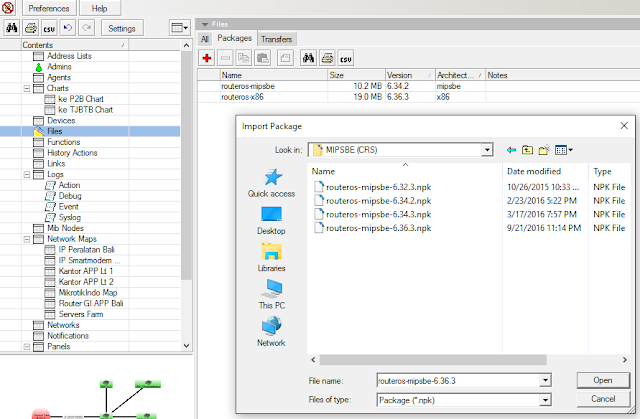

Selanjutnya, silakan download package RouterOS terbaru di website mikrotik.com sesuai dengan tipe Mikrotik yang akan Anda upgrade (file .npk).

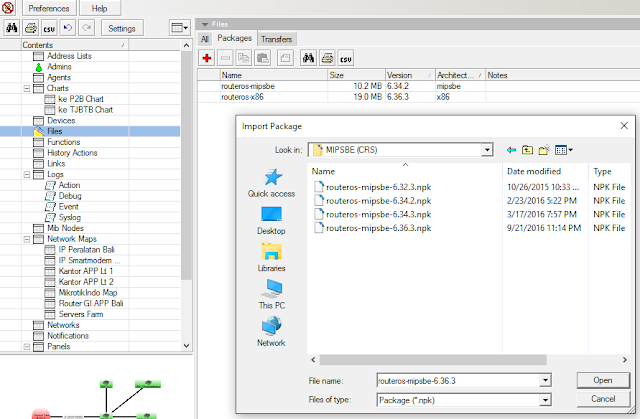

Masuk ke menu Files --> Tab Packages --> klik icon plus merah --> pilih package yang sudah Anda download (file .npk) --> Open. Jika ada tipe mikrotik yang berbeda, misal tipe x86 dan mipsbe, silakan masukkan juga package keduanya.

|

| Upload RouterOS Package (file .npk) pada The Dude |

Sekarang sudah bisa kita mulai proses upgrade massal mikrotik nya. Silakan kembali ke menu Devices --> RouterOS --> Device. Pilih perangkat Mikrotik yang akan Anda upgrade (bisa dengan cara klik + shift, atau klik + ctrl) --> Klik kanan --> pilih menu Upgrade --> pilih versi RouterOS nya.

|

| Eksekusi Upgrade Mikrotik secara Masal pada The Dude |

The Dude akan melakukan upload massal ke semua perangkat mikrotik yang di upgrade, setelah itu baru Mikrotik melakukan proses upgrade RouterOS nya. Proses ini bisa berlangsung beberapa menit, tunggu saja ya. Akan ada status proses upgrade nya kok di kolom Upgrade Status.

Jika proses upgrade sudah selesai, cek kolom Version. Pastikan versi ROS nya sudah sama seperti package yang kita upload tadi. Jika belum, berarti upgrade nya belum berhasil. Kadang memang ada beberapa perangkat yang tidak bisa dilakukan upgrade secara masal, seperti gambar berikut ini :

|

| Hasil Upgrade Masal Mikrotik pada The Dude |

Dari gambar di atas, ada beberapa perangkat yang versinya masih belum berubah, dan ada pesan error pada kolom Upgrade Status. Kalau sudah begini, mau gak mau harus upgrade manual :D

Setelah upgrade masal ini sempat ada masalah yang saya temukan, yaitu Mikrotik nya bekerja dengan normal, tapi gak bisa di remote baik via IP Address maupun MAC Address. Solusinya gampang, tinggal restart aja Mikrotik nya (cabut power, colok lagi) beres deh. Dari puluhan Mikrotik yang saya upgrade masal hanya satu aja yang error gini. Mungkin dia mulai lelah.. hehe

Sekian dulu

Tutorial Mikrotik Indonesia kali ini tentang Cara Upgrade Mikrotik Masal (Mass Upgrade) Menggunakan The Dude. Semoga bermanfaat :)