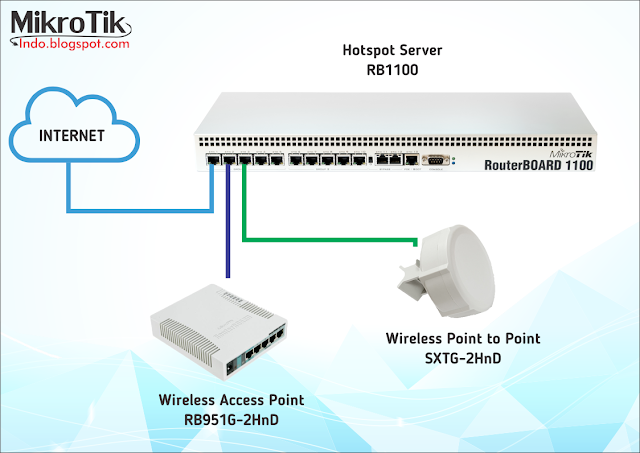

Mikrotik sebagai Access Point bisa digunakan dalam implementasi Access Point untuk Hotspot ataupun untuk WiFi biasa. Access Point disini maksudnya fungsi Mikrotik hanya digunakan sebagai Access Point Wifi, tanpa adanya proses routing dan NAT di dalam mikrotik itu.

Nah, kali ini saya akan contohkan penggunaan Mikrotik sebagai Access Point pada jaringan

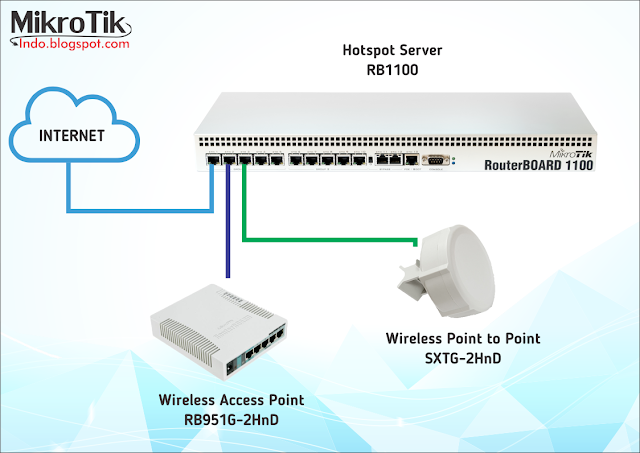

Hotspot Mikrotik. Silakan lihat Gambar Topologi Mikrotik Hotspot berikut ini :

|

| Topologi Hotspot Mikrotik |

Jadi ada sebuah Hotspot Server yaitu RB1100 yang dikonekskan ke 2 buah Access Point yang berbeda fungsinya. Mikrotik RB951G-2HnD sebagai Access Point WiFi Hotspot, yang hanya digunakan untuk memancarkan sinyal WiFi saja, sementara proses routing dan DHCP server nya ada di RB1100.

|

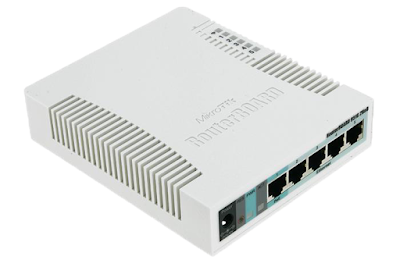

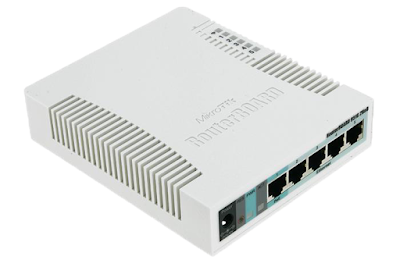

| Mikrotik RB951G-2HnD |

Untuk Mikrotik SXTG-2HnD ini digunakan sebagai Access Point yang difungsikan untuk Wireless Point-to-Point ke gedung sebelah. Sama seperti RB951G-2HnD nya, tidak ada routing dan konfigurasi lain selain sebagai Access Point saja.

|

| Mikrotik SXTG-2HnD |

Nah, sekarang kita mulai Tutorial Cara Membuat Mikrotik Menjadi Access Point :

Mikrotik RB951G-2HnD Sebagai Access Point WiFi Hotspot

1. Nyalakan Mikrotik RB951G-2HnD nya

2. Remote Mikrotik nya menggunakan Winbox Mikrotik. Silakan

Download Winbox dulu.

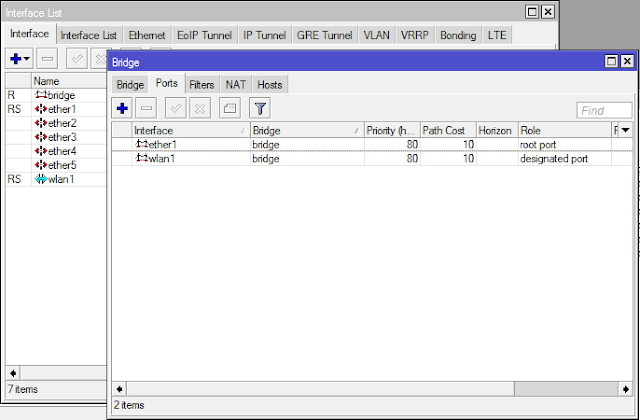

3. Disini saya asumsikan port yang terhubung ke Hotspot Server adalah ether 1.

4. Aktifkan (enable) interface wlan1 (wireless) nya. Masuk ke menu wlan1 nya, silakan setting mode AP Bridge --> SSID : isikan nama sinyal Wireless nya (SSID) --> pilih frekuensi yang diinginkan --> selebihnya silakan setting sendiri sesuai kebutuhan --> OK

5. Masuk ke menu Bridge --> Buat Bridge baru --> Masuk ke tab Ports --> Tambahkan interface ether1 dan wlan1 pada bridge yang baru dibuat.

6. Bila perlu, silakan beri IP address Mikrotik RB951G-2HnD nya pada interface ether1 dengan IP Address yang satu segment dengan IP Hotspot Server nya. Ini dilakukan supaya lebih mudah pada saat remote Mikrotik nya nanti. Tapi tidak diberi IP pun tidak masalah sebenarnya, karena fungsi nya memang hanya sebagai Access point yang meneruskan koneksi dari Hotspot Server (Router) ke client via Wireless. Jika tidak diberi IP Address, saya sarankan untuk mengaktifkan fitur ROMON nya supaya Mikrotik nya bisa diremote via MAC Address walaupun sudah lewat 1 hop.

7. Sampai disini Mikrotik RB951G-2HnD sudah bisa digunakan sebagai Access Point. Silakan dicoba untuk konek ke SSID nya.

Mikrotik SXTG-2HnD sebagai Access Point Wireless Point-to-Point

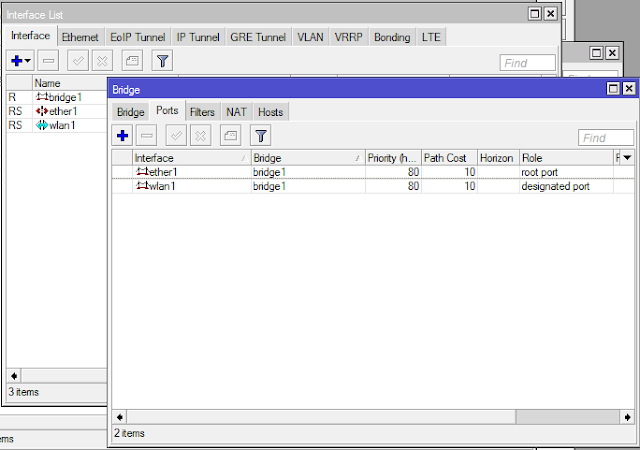

1. Pada dasarnya setingan untuk Mikrotik SXTG-2HnD sebagai AP untuk WiFI PtP hampir sama dengan sebelumnya. Intinya adalah melakukan bridge interface ether1 dan wlan1 nya.

2. Untuk settingan wireless point-to-point nya juga sama. Namun bisa kita rubah pada mode wirelessnya dari AP Bridge jadi Bridge saja. Kenapa dirubah jadi Bridge? Karena ini fungsinya hanya sebagai Point to point saja, sehingga hanya akan ada 1 buah client/station yang nantinya terkoneksi. Dan mode bridge ini hanya membolehkan 1 client saja yang konek. Hal ini untuk meningkatkan security juga, supaya tidak sembarang orang bisa konek.

Untuk bisa lebih meningkatkan keamanan wireless, silakan baca :

3. Sama seperti tutorial sebelumnya, anda bisa beri Mikrotik nya IP Address ataupun tidak.

4. Bagaimana dengan setingan Mikrotik clien/station nya yang menerima sinyal point to point nya? Silakan baca :